Bereit für die Klausur? Teste jetzt dein Wissen!

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

1/24

Dein ergebnis

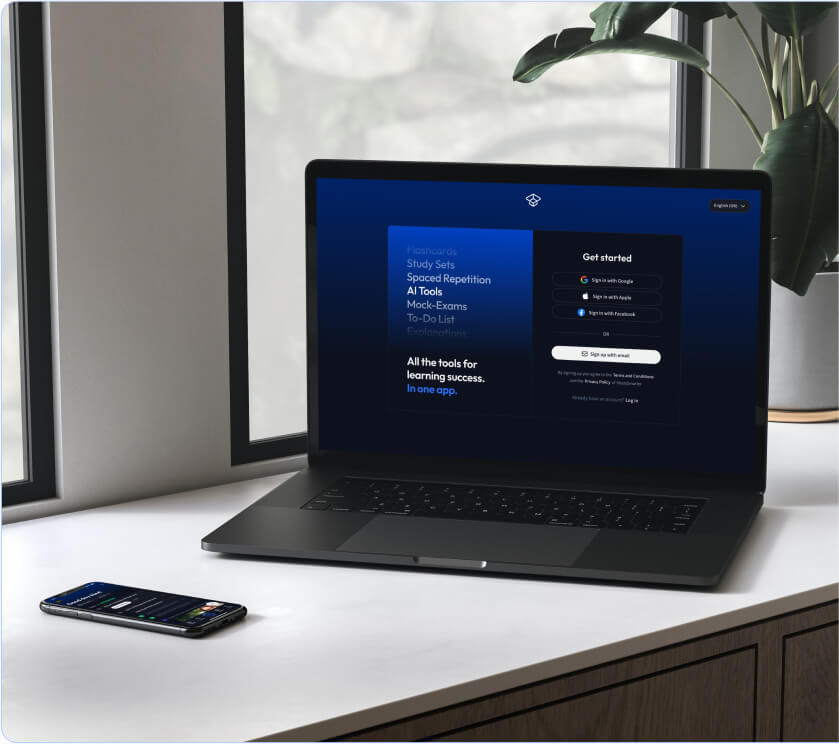

Melde dich für die StudySmarter App an und lerne effizient mit Millionen von Karteikarten und vielem mehr!

Du hast bereits ein Konto? Anmelden

Brandon H.