Bereit für die Klausur? Teste jetzt dein Wissen!

Dein ergebnis

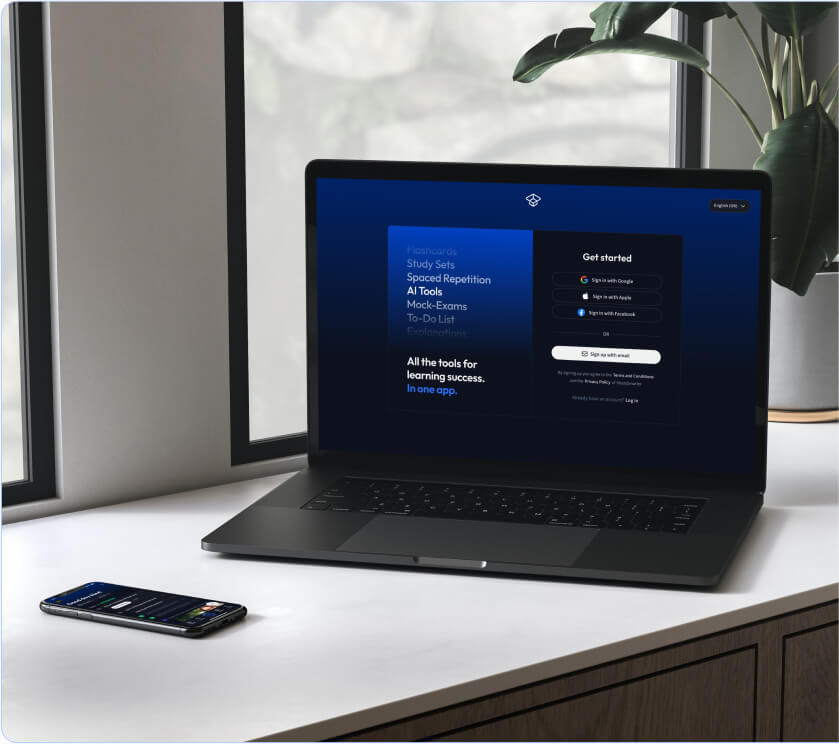

Melde dich für die StudySmarter App an und lerne effizient mit Millionen von Karteikarten und vielem mehr!

Du hast bereits ein Konto? Anmelden

Lerninhalte finden

Features

Entdecke

Egal, ob Zusammenfassung, Altklausur, Karteikarten oder Mitschriften - hier findest du alles für den Studiengang Bachelor of Science Informatik

Universität Erlangen-Nürnberg

Bachelor of Science Informatik

Prof. Dr.

2025

Dieser Abschnitt vermittelt grundlegende Konzepte und Techniken der Kryptographie, die essenziell für das Verständnis fortgeschrittener kryptographischer Verfahren sind.

Hier wird das Wissen über verschiedene Verschlüsselungsverfahren vertieft, wobei ein Schwerpunkt auf die Unterschiede und Anwendungsbereiche von symmetrischen und asymmetrischen Methoden gelegt wird.

Dieser Teil des Kurses behandelt Protokolle, die zur Authentifizierung von Kommunikationspartnern in Netzwerken verwendet werden, um die Identität der Teilnehmer zu überprüfen.

In diesem Abschnitt wird erklärt, wie kryptographische Schlüssel sicher zwischen Kommunikationspartnern ausgetauscht werden können, um abhörsichere Kommunikation zu ermöglichen.

Dieser Abschnitt veranschaulicht die praxisorientierte Anwendung der kryptographischen Protokolle in verschiedenen Netzwerkumgebungen und deren Bedeutung für die Cybersicherheit.

Kryptographie und Sicherheitsprotokolle spielen eine zentrale Rolle in der modernen Kommunikation. Der Kurs 'Kryptographische Kommunikationsprotokolle' an der Universität Erlangen-Nürnberg, geleitet von Prof. Dr. Max Beispiel, zielt darauf ab, Dir fundierte Kenntnisse über die Gestaltung und Analyse von Sicherheitsprotokollen zu vermitteln. Du lernst sowohl theoretische Grundlagen als auch praktische Anwendungen kryptographischer Verfahren kennen, die in verschiedenen Kommunikationssystemen verwendet werden.

Kursleiter: Prof. Dr.

Modulstruktur: Der Kurs besteht aus Vorlesungen und Übungen mit insgesamt 4 Semesterwochenstunden (SWS).

Studienleistungen: Am Ende des Kurses wird Dein Wissen durch eine schriftliche Abschlussprüfung getestet.

Angebotstermine: Der Kurs wird im Wintersemester angeboten.

Curriculum-Highlights: Grundlagen der Kryptographie, Symmetrische und asymmetrische Verschlüsselungsverfahren, Authentifizierungsprotokolle, Schlüsselaustauschprotokolle, Anwendung von kryptographischen Protokollen in Netzwerken

Beginne frühzeitig mit dem Lernen, idealerweise schon zu Beginn des Semesters, um Dir die nötige theoretische Basis anzueignen.

Nutze verschiedene Ressourcen, wie Bücher, Übungsaufgaben, Karteikarten und Probeklausuren, um dein Wissen zu vertiefen.

Schließe Dich Lerngruppen an und tausche Dich mit anderen Studierenden aus, um gemeinsam Lösungsstrategien zu entwickeln.

Vergiss nicht, regelmäßige Pausen einzulegen und in diesen Zeiten komplett abzuschalten, um eine Überbelastung zu vermeiden.

Mian F.

Matthew M.

Marie K.

Xin X.

Sie haben bereits ein Konto? Login

| 74790 Strategisches Management | Kurs ansehen |

| Advanced Design and Programming | Kurs ansehen |

| Advanced Mechanized Reasoning in Coq | Kurs ansehen |

| Advanced Programming Techniques | Kurs ansehen |

| Algebra | Kurs ansehen |

| Algebra des Programmierens | Kurs ansehen |

| Algebraische und Logische Aspekte der Automatentheorie | Kurs ansehen |

| Algorithmen und Datenstrukturen | Kurs ansehen |

| Algorithmik kontinuierlicher Systeme | Kurs ansehen |

| Allgemeine Biologie I | Kurs ansehen |

Marco M.