Bereit für die Klausur? Teste jetzt dein Wissen!

Dein ergebnis

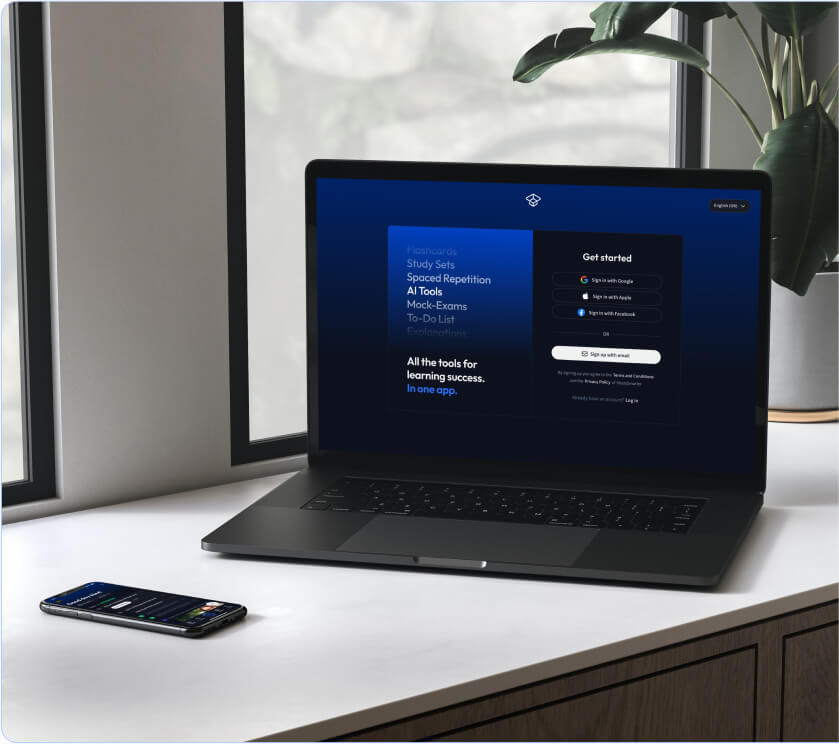

Melde dich für die StudySmarter App an und lerne effizient mit Millionen von Karteikarten und vielem mehr!

Du hast bereits ein Konto? Anmelden

Lerninhalte finden

Features

Entdecke

Egal, ob Zusammenfassung, Altklausur, Karteikarten oder Mitschriften - hier findest du alles für den Studiengang Bachelor of Science Informatik

Universität Erlangen-Nürnberg

Bachelor of Science Informatik

Prof. Dr.

2025

Diese Einführung vermittelt ein grundlegendes Verständnis für die Sicherheit von eingebetteten Systemen und deren Bedeutung in der modernen Technik.

Dieser Abschnitt behandelt die kryptographischen Methoden, die zur Sicherung eingebetteter Systeme verwendet werden, und wie diese implementiert werden.

In diesem Teil werden verschiedene Angriffsarten auf eingebettete Systeme sowie die dazugehörigen Schutzmaßnahmen detailliert untersucht.

Dieser Abschnitt befasst sich mit speziellen Hardware-Komponenten zur Verbesserung der Sicherheit in eingebetteten Systemen.

Hier wird erläutert, wie vertrauenswürdige Systeme entwickelt und implementiert werden können, um maximale Sicherheit in eingebetteten Anwendungen zu gewährleisten.

Die Vorlesung Security in Embedded Hardware, angeboten im Rahmen des Informatikstudiums an der Universität Erlangen-Nürnberg, vermittelt grundlegende und fortgeschrittene Kenntnisse zur Sicherheit in eingebetteten Systemen. In diesem Kurs lernst Du, kryptographische Verfahren anzuwenden, Angriffe und Gegenmaßnahmen zu analysieren und Hardware-Sicherheitsmodule sowie vertrauenswürdige Systeme zu verstehen und zu implementieren. Der Kurs kombiniert theoretische Vorträge mit praktischen Laborübungen und Gruppenarbeiten, um das Wissen umfassend zu vertiefen.

Kursleiter: Prof. Dr.

Modulstruktur: Die Vorlesung besteht aus theoretischen und praktischen Teilen, einschließlich Vorträgen, Gruppenarbeiten und Laborübungen.

Studienleistungen: Die Leistungsfeststellung erfolgt durch eine schriftliche Prüfung am Ende des Semesters und durch praktische Projektarbeiten während des Semesters.

Angebotstermine: Die Vorlesung wird im Wintersemester angeboten.

Curriculum-Highlights: Einführung in die Sicherheit eingebetteter Systeme, Kryptographische Verfahren, Angriffe und Gegenmaßnahmen, Hardware-Sicherheitsmodule, Vertrauenswürdige Systeme

Beginne frühzeitig mit dem Lernen, idealerweise schon zu Beginn des Semesters, um Dir die nötige theoretische Basis anzueignen.

Nutze verschiedene Ressourcen, wie Bücher, Übungsaufgaben, Karteikarten und Probeklausuren, um dein Wissen zu vertiefen.

Schließe Dich Lerngruppen an und tausche Dich mit anderen Studierenden aus, um gemeinsam Lösungsstrategien zu entwickeln.

Vergiss nicht, regelmäßige Pausen einzulegen und in diesen Zeiten komplett abzuschalten, um eine Überbelastung zu vermeiden.

Angela L.

Sie haben bereits ein Konto? Login

| 74790 Strategisches Management | Kurs ansehen |

| Advanced Design and Programming | Kurs ansehen |

| Advanced Mechanized Reasoning in Coq | Kurs ansehen |

| Advanced Programming Techniques | Kurs ansehen |

| Algebra | Kurs ansehen |

| Algebra des Programmierens | Kurs ansehen |

| Algebraische und Logische Aspekte der Automatentheorie | Kurs ansehen |

| Algorithmen und Datenstrukturen | Kurs ansehen |

| Algorithmik kontinuierlicher Systeme | Kurs ansehen |

| Allgemeine Biologie I | Kurs ansehen |

Qi C.