Bereit für die Klausur? Teste jetzt dein Wissen!

Dein ergebnis

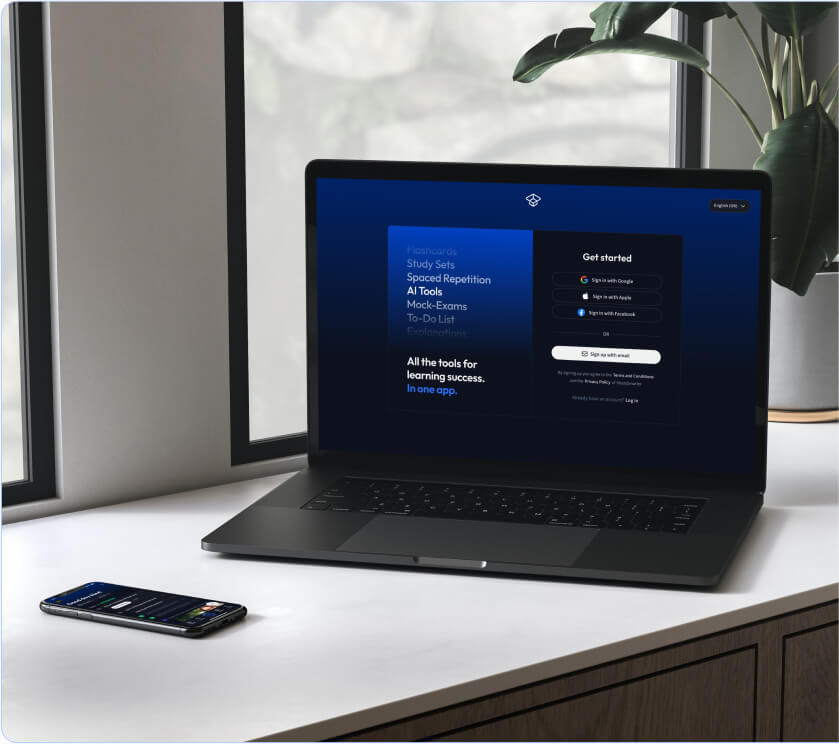

Melde dich für die StudySmarter App an und lerne effizient mit Millionen von Karteikarten und vielem mehr!

Du hast bereits ein Konto? Anmelden

Lerninhalte finden

Features

Entdecke

Egal, ob Zusammenfassung, Altklausur, Karteikarten oder Mitschriften - hier findest du alles für den Studiengang Bachelor of Science Informatik

Universität Erlangen-Nürnberg

Bachelor of Science Informatik

Prof. Dr.

2025

Diese Sektion beinhaltet die fundamentalen Konzepte, Prinzipien und Best Practices zur Sicherstellung der Software-Sicherheit.

Hier werden verschiedene Methoden und Techniken zur Identifikation und Ausnutzung von Schwachstellen in Software behandelt.

In dieser Sektion werden Konzepte und Gegenmaßnahmen zu Pufferüberläufen, einer der häufigsten Schwachstellen, vorgestellt.

Diese Sektion konzentriert sich auf die Analyse und praktische Ausnutzung von Sicherheitslücken in verschiedenen Software-Systemen.

In dieser Sektion lernen die Studierenden die Methoden und Werkzeuge zum Reverse Engineering von Software.

Die Vorlesung 'Software Exploitation' an der Universität Erlangen-Nürnberg deckt essentielle Themen der Softwaresicherheit ab und richtet sich an Studierende der Informatik. Der Kurs bietet eine umfassende Einführung in die Techniken zur Ausnutzung von Software und behandelt sowohl theoretische Konzepte als auch praktische Beispiele.

Kursleiter: Prof. Dr.

Modulstruktur: Die Vorlesung besteht aus wöchentlichen Vorlesungen und zugehörigen Übungen. Es werden theoretische Konzepte und praktische Beispiele behandelt.

Studienleistungen: Die Leistungskontrolle erfolgt durch eine schriftliche Klausur am Ende des Semesters.

Angebotstermine: Die Vorlesung wird im Wintersemester angeboten.

Curriculum-Highlights: Grundlagen der Softwaresicherheit, Techniken zur Ausnutzung von Software, Pufferüberläufe und Schutzmechanismen, Sicherheitslücken-Analyse und deren Ausnutzung, Reverse Engineering

Beginne frühzeitig mit dem Lernen, idealerweise schon zu Beginn des Semesters, um Dir die nötige theoretische Basis anzueignen.

Nutze verschiedene Ressourcen, wie Bücher, Übungsaufgaben, Karteikarten und Probeklausuren, um dein Wissen zu vertiefen.

Schließe Dich Lerngruppen an und tausche Dich mit anderen Studierenden aus, um gemeinsam Lösungsstrategien zu entwickeln.

Vergiss nicht, regelmäßige Pausen einzulegen und in diesen Zeiten komplett abzuschalten, um eine Überbelastung zu vermeiden.

Lei R.

Tom Q.

Sie haben bereits ein Konto? Login

| 74790 Strategisches Management | Kurs ansehen |

| Advanced Design and Programming | Kurs ansehen |

| Advanced Mechanized Reasoning in Coq | Kurs ansehen |

| Advanced Programming Techniques | Kurs ansehen |

| Algebra | Kurs ansehen |

| Algebra des Programmierens | Kurs ansehen |

| Algebraische und Logische Aspekte der Automatentheorie | Kurs ansehen |

| Algorithmen und Datenstrukturen | Kurs ansehen |

| Algorithmik kontinuierlicher Systeme | Kurs ansehen |

| Allgemeine Biologie I | Kurs ansehen |

Margaret V.