Bereit für die Klausur? Teste jetzt dein Wissen!

Dein ergebnis

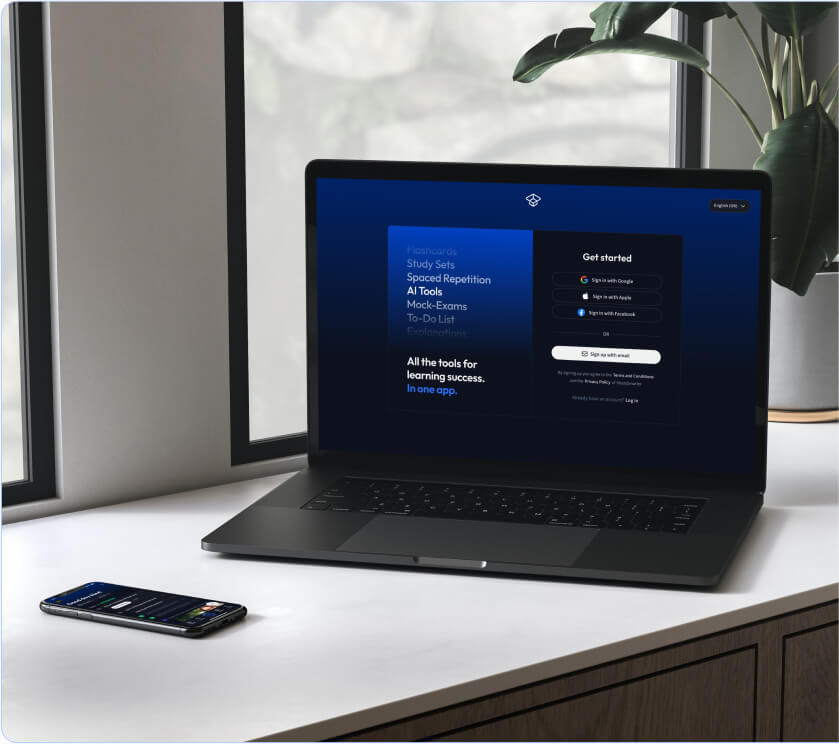

Melde dich für die StudySmarter App an und lerne effizient mit Millionen von Karteikarten und vielem mehr!

Du hast bereits ein Konto? Anmelden

Lerninhalte finden

Features

Entdecke

Egal, ob Zusammenfassung, Altklausur, Karteikarten oder Mitschriften - hier findest du alles für den Studiengang Bachelor of Science Mathematik

Universität Erlangen-Nürnberg

Bachelor of Science Mathematik

Prof. Dr.

2025

In dieser Vorlesung werden moderne Verschlüsselungsverfahren detailliert untersucht. Diese beinhalten sowohl symmetrische als auch asymmetrische Verschlüsselungsmethoden.

Dieser Abschnitt befasst sich mit der Theorie und der Anwendung der Public-Key-Kryptographie. Dabei werden mathematische Grundlagen und Sicherheitsaspekte behandelt.

In diesem Abschnitt werden verschiedene kryptographische Protokolle untersucht, die in der digitalen Kommunikation verwendet werden, um Sicherheit und Integrität zu gewährleisten.

Dieser Teil der Vorlesung behandelt die modernen kryptographischen Verfahren unter Verwendung von elliptischen Kurven und Gittern. Diese Techniken sind besonders relevant für die Post-Quanten-Kryptographie.

Im letzten Abschnitt der Vorlesung werden praktische Anwendungen der Kryptographie und Sicherheitsfragen in realen Systemen besprochen.

Die Vorlesung Kryptographie II an der Universität Erlangen-Nürnberg bietet eine vertiefte Auseinandersetzung mit modernen Ansätzen der Kryptographie. Als Teil des Mathematikstudiums ist dieser Kurs speziell darauf ausgelegt, sowohl theoretische Grundlagen als auch praktische Anwendungen zu vermitteln. Du lernst verschiedene Verschlüsselungsverfahren kennen und erhältst wertvolle Einblicke in Public-Key-Kryptographie, kryptographische Protokolle sowie kurven- und gitterbasierte Kryptographie.

Kursleiter: Prof. Dr.

Modulstruktur: Die Vorlesung besteht aus wöchentlichen Vorlesungen und Übungsgruppen. Es werden sowohl theoretische als auch praktische Aspekte der Kryptographie behandelt.

Studienleistungen: Die Leistungskontrolle erfolgt durch eine schriftliche Prüfung am Ende des Semesters.

Angebotstermine: Die Vorlesung wird üblicherweise im Wintersemester angeboten.

Curriculum-Highlights: Moderne Verschlüsselungsverfahren, Public-Key-Kryptographie, kryptographische Protokolle, kurven- und gitterbasierte Kryptographie

Beginne frühzeitig mit dem Lernen, idealerweise schon zu Beginn des Semesters, um Dir die nötige theoretische Basis anzueignen.

Nutze verschiedene Ressourcen, wie Bücher, Übungsaufgaben, Karteikarten und Probeklausuren, um dein Wissen zu vertiefen.

Schließe Dich Lerngruppen an und tausche Dich mit anderen Studierenden aus, um gemeinsam Lösungsstrategien zu entwickeln.

Vergiss nicht, regelmäßige Pausen einzulegen und in diesen Zeiten komplett abzuschalten, um eine Überbelastung zu vermeiden.

Zhi W.

Charles M.

Ying I.

Sie haben bereits ein Konto? Login

| Analysis II | Kurs ansehen |

| Bachelor-Arbeit Mathematik | Kurs ansehen |

| Bachelor-Seminar | Kurs ansehen |

| Computerorientierte Mathematik II | Kurs ansehen |

| Diskretisierung und numerische Optimierung | Kurs ansehen |

| Einführung in die Darstellungstheorie | Kurs ansehen |

| Funktionalanalysis I | Kurs ansehen |

| Funktionentheorie I | Kurs ansehen |

| Geometrie | Kurs ansehen |

| Gewöhnliche Differentialgleichungen | Kurs ansehen |

Mao M.